IP lekkasjer - hvordan sjekke om din VPN fungerer

Det kan være at du bruker den beste VPN-en på markedet og tror at din ekte IP adresse og nettaktiviteter holder seg skjult, men bruk av en VPN garanterer ikke anonymitet. Siden systemer og servere konstant snakker med hverandre ved å sende informasjon frem og tilbake, er det mange tilfeller hvor din IP eller DNS kan være synlig. For å sørge for at din informasjon og identitet holder seg skjult, må du sjekke at ditt system ikke er sårbart mot IP eller DNS lekkasjer.

For å forstå DNS og IP lekkasjer må du først forstå hvordan internett fungerer.

Alle websider gis en identitetskode, kalt en IP adresse. Men siden det er mye enklere å fylle inn et domenenavn enn en rekke tall, så oversetter DNS (Domain Name Service) servere domenenavnene til IP adresser. Når din nettleser mottar en forespørsel fra en nettside, går den til en DNs server, som oversetter domenenavnet til IP adressen som den hører til. Dette kalles DNS konvertering.

Det er en prioritert rekkefølge som operativsystemet følger for å bestemme hvor den skal gå for konvertering, for eksempel, DNS server, HOST fil, Netbios, osv. Det er et stort emne i seg selv og er en helt forskjellig diskusjon. Det du dog trenger å vite er at det er viktig hvor ditt operativsystem henvender seg for konvertering av domenenavn. Når du bruker en VPN bør DNS konverteringen foregå via serverne konfigurert av din VPN leverandør. Dessverre, er ikke dette alltid tilfellet. Dersom noen klarer å finne IP adressen utifra DNS konverteringen så er hele poenget med en VPN borte. På lik måte, dersom en tredjepart tyvlytter på dine DNS forespørsler (se for deg et man-in-the-middle angrep), kan de få tak i din informasjon selv om du bruker en DNS server. For å kontre det, bør du bruke DNSCrypt, som krypterer trafikken fra ditt system til DNS serveren. Her er flere andre måter på å forhindre forskjellige typer DNS og IP lekkasjer:

1. Lekkasje av en IP adresse fra nettleseren

Dette er en av de mest vanlige tilfellene hvor WebRTC er den skyldige i lekkasje av din IP adresse. Så hva er WebRTC nøyaktig? Det er en API som lar webapplikasjoner som chat og P2P fildeling å fungere uten bruk av utvidelser eller plugins. Men det kommer med en ulempe. Nettleserne som støtter WebRTC - som Chrome og Firefox - bruker en STUN server (Session Traversal Utilities for NAT) for å få en ekstern nettverksadresse. En webside som ønsker å få tak i din ekte IP adresse kan veldig enkelt sette inn skjult kode for å gjøre UDP forespørsler til denne STUN serveren, som deretter vil rute forespørslene til alle tilgjengelige nettverksgrensesnitt.

I denne situasjonen vil både din ekte IP adresse og VPN IP adresse avsløres, og det kan gjøres med kun et par linjer med javascript kode. Og for å gjøre situasjonen verre, siden disse forespørslene ikke er like som typiske HTTP forespørsler, kan ikke utviklerkonsollet oppdage det og nettlesertillegg kan ikke pålitelig blokkere denne typen lekkasje (selv om de reklamerer for at de kan det). Den ordentlige måten på å fikse denne sårbarheten er å enten:

- Sette opp ordentlige brannmur-regler slik at ingen forespørsler utenfor din VPN kan gjøres.

- Deaktiver WebRTC i de støttede nettleserne. Firefox og Chrome har forskjellige måter på å deaktivere dette. Du kan se på mange tilgjengelige veiledninger på nett.

2. Lekkasje av en IP adresse fra VPN-en

De fleste gode VPN leverandører har deres egne dedikerte DNS servere. Du bør aldri stole på at DNS serverne gitt av din ISP siden din informasjon kan være utsatt. Det er mulig å bruke offentlige DNS servere, som de tilbudt av Google, men dersom du betaler for en VPN bør det komme med en dedikert DNS server.

En annen måte din VPN kan være synderen for en lekkasje er når den ikke støtter IPv6. For de som ikke vet er IPv4 en protokoll som bruker 32 bit adressering, så det kan kun være 2^32 enheter med en unik offentlig IP i verden. Med den enorme veksten har vi nesten gått tom for adresser og dermed ble IPv6 introdusert. Det bruker 128 bit adressering så antall tilgjengelige IP adresser er nå 2^128 som er mye mer.

Dessverre er verden svært treg i å anvende denne nye protokollen. Enkelte store nettsider støtter begge disse protokollene og tjener riktig kanal i henhold til klientsystemet. Problemet oppstår når en VPN ikke støtter IPv6 og i stedet for å løse problemet så ignoreres det i stedet. For nettsider som kun støtter IPv4 så er ikke dette noe problem og VPN-en fungerer helt fint. Dog for nettsider med IPv6 aktivert, klarer ikke VPN-en å sende forespørslene og dermed sender nettleseren ut en naken forespørsel utenfor VPN-en og dermed lekkes din ekte IP adresse. Steg for å løse slike sårbarheter:

- Bruk en VPN som tilbyr en dedikert DNS server og en innebygd DNS lekkasjebeskyttelse.

- Bruk en VPN som støtter IPv6 eller som i det minste kommer med en workaround for dette (som å deaktivere det i OS-et).

- Deaktiver IPv6 i OS-et manuelt.

3. Lekkasje av DNS fra operativsystemet

Ditt operativsystem kan også være skyldig når det kommer til lekkasje av IP og DNS. Vi vil snakke med om det mest brukte OS-et - Windows. Selv om folk hater og elsker Microsoft produkter, er realiteten at majoriteten av brukere anvender Windows OS. Dog er det noen nyanser som du bør være oppmerksom på ved bruk av VPN på Windows.

Vanligvis gjøres DNS konvertering i en spesifikk rekkefølge på operativsystemet. For eksempel er det en HOST fil hvor du kan spesifisere DNS kartleggingen. Ditt OS vil først forsøke å løse forespørselen ved bruk av denne lokale kartleggingen. Dersom den ikke er tilgjengelig vil den gå videre til de konfigurerte DNS serverne, og dersom de heller ikke klarer å løse det, går forespørslene videre til Netbios. Selv for DNS serverne er det en liste over foretrukne servere som du kan konfigurere. Så dersom den høyeste prioriterte DNS serveren klarer å løse forespørselen, går ikke Windows videre til andre servere. Dog når det kommer til Windows 10, sendes forespørslene til alle nettverksadapterene og beskjeden fra DNS serveren som svarer først aksepteres. Dette betyr at selv om du er tilkoblet en VPN, vil DNS konverteringsforespørsler fortsatt gå til din ISPs server noe som gjør deg utsatt for risiko.

En annen ting å tenke på ved bruk av Windows er saken med IPv6 adressene, som vi diskuterte ovenfor. Windows bruker Teredo tunnelering for å støtte IPv6 adresser for verter som fortsatt befinner seg på IPv4 nettverket og ikke har støtte for IPv6. Dette betyr at det kan være at du lekker din DNS utenfor ditt VPN nettverk. Følgende steg må gjøres for å forhindre slike typer lekkasjer:

- Deaktiver Teredo tunnelering

- Skru av Windows 10 optimaliseringen ved å deaktivere smart-multi homed navnekonvertering i group policy redigereren. Vennligst merk at Windows 10 Home Basic ikke har et alternativ for å redigere group policy.

Hvordan oppdage lekkasjen

Nå som vi har snakket om forskjellige måter DNS og IP lekkasjer oppstår, la oss snakke om verktøy som kan identifisere om du er utsatt for noen av disse problemene. Det er mange websider tilgjengelig på nett som raskt kan sjekke om du lekker din DNS eller IP. For de fleste er instruksene man må følge som følger:

- Koble fra din VPN og gå til test websiden. Skriv ned din offentlige IP og DNS server adresse.

- Koble til din VPN og gå til nettsiden igjen. Det bør ikke vise din tidligere noterte IP eller DNS server. Dersom det skjer, må du fikse det ved bruk av en eller flere løsninger tidligere beskrevet.

Du kan sjekke din IP lekkasje med vår IP lekkasje test.

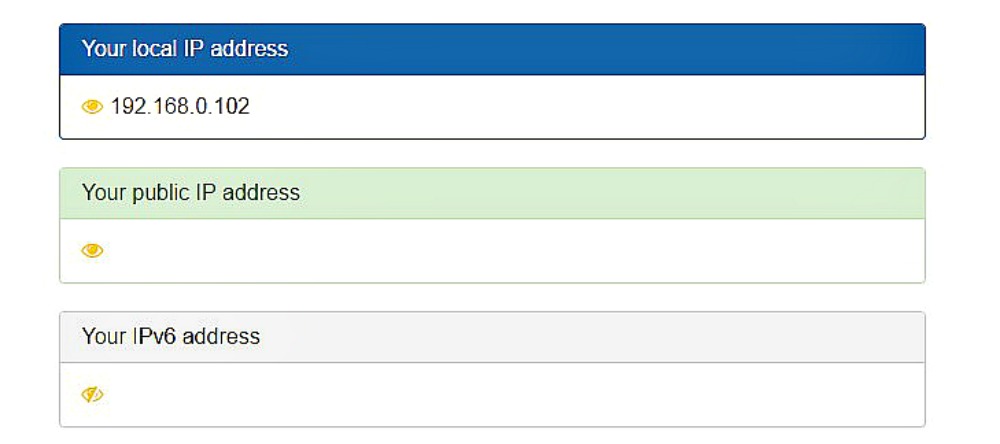

Nedenfor er et skjermbilde fra vpnmentor.com ved testing av WebRTC lekkasje. Siden det ikke vises noe i den offentlige IP adresse seksjonen, er ikke min nettleser sårbar mot WebRTC lekkasje.

Nedenfor er et skjermbilde fra vpnmentor.com ved testing av WebRTC lekkasje. Siden det ikke vises noe i den offentlige IP adresse seksjonen, er ikke min nettleser sårbar mot WebRTC lekkasje.

For å forhindre VPN-lekkasjer– Bruk en testet VPN

Vi har testet hundrevis av VPN-er – for sikkerhet, fart og selvsagt – lekkasjer. Vi kan garantere deg at VPN-ene som er oppført her, ikke lekker eller utsetter deg for fare (men hvis du vil se hele listen – klikk her).

Kom gjerne med innspill til hvordan denne artikkelen kan forbedres. Din tilbakemelding er viktig!