Forskjellen på DNS og IP Lekkasje? (Og Hvordan Stoppe Det)

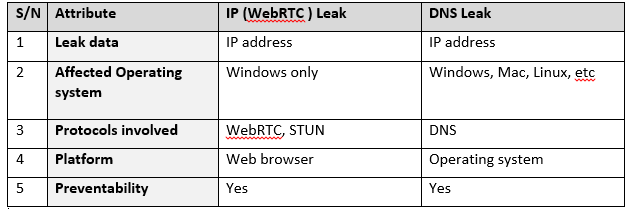

På grunn av personverns bekymringer og andre grunner, foretrekker noen internett brukere å benytte en VPN-tjeneste til å skjule deres egentlige IP adresse, og å kryptere sin data når de surfer på nettet. Derimot, alle disse målene kan bli ødelagt om dine personlige data lekker på grunn av en sikkerhetsfeil eller en bug. .Det er på to hovedsakelige måter at din VPN kan lekke personlig data eller IP adresse: DNS lekkasje og WebRTC (IP) lekkasje.

Hva er en DNS lekkasje?

Hvis du noen gang har brukt Internett, er sjansene store for at du også har kommet i kontakt med Domain Name System (DNS) uten å være klar over det. DNS holder en database av domenenavn (slik som vpnmentor.com) og oversetter de til deres korresponderende numeriske (Internet Protokoll eller IP) adresse som kreves for å lokalisere kilder på internett. Dette er Internet sitt svar på telefonkatalogen.

Domenenavn er kun for menneskelig bruk. Datamaskiner forstår kun nummer i form av IP adresser (168.212.226.204) som ikke alltid er lett å huske for mennesker (derfor trenger vi DNS). Når du besøker en webside, kontakter datamaskinen din ISP sin DNS server for å be om websidens IP adresse. Når du bruker en personvern tjeneste slik som en VPN, kontakter VPN-en normalt din VPN server for DNS tjeneste, i stedet for din ISP sin DNS.

Hvordan skjer det?

Det er et sikkerhetshull som noen ganger aksepterer at DNS forespørsler blir sendt til din ISP sine DNS servere, til tross for at du bruker en VPN-tjeneste til å skjule dem. Denne feilen kalles en DNS lekkasje. Den kommer som resultat av en u-kryptert DNS henvendelse, sendt fra din datamaskin utenfor den etablerte VPN tunnelen. Denne feilen kommer fra operativsystemets iboende mangel på forståelse av konseptet om universell (kollektiv) DNS. Alle nettverksgrensesnitt kan ha sin egen DNS, og – under ulike omstendigheter – systemet vil sende ut DNS henvendelser direkte til din ISP eller andre tredjeparts servere (se diagrammet under) uten å respektere standard gateway og DNS innstillinger på din VPN-tjeneste, og dermed forårsake en lekkasje.

Denne feilen gjør at en ISP eller en snoker kan se hvilke websider en bruker vil besøke. Når du bruker en VPN og oppdager at din aktuelle IP lekker, betyr det at dine DNS henvendelser også blir sendt til din ISP i stedet for til din VPN-tjeneste. Noen ISP-er implementerer til og med en teknologi som blir kalt ‘Transparent DNS proxy’ som effektivt tvinger din datamaskin til å bruke deres DNS tjeneste for alle DNS oppslag, til og med når du forandrer dine DNS innstillinger til noe annet en deres.

Hva er WebRTC (IP) lekkasje?

I 2015, postet sikkerhets researcheren, Daniel Roesler, en demonstrasjon om et sikkerhetshull som gjør at en hacker kan utnytte et spesielt grensesnitt (API) som er innebygd i de fleste nettlesere, kalt Web Real Time Communication (WebRTC). Dette kan bli brukt til å avsløre en brukers IP adresse, til og med om de er tilkoblet en VPN.WebRTC blir normalt brukt av datamaskiner i ulike nettverk for nettleser-til-nettleser kommunikasjon, P2P fildeling, stemme- og video-anrop, og mer.

Hvordan skjer det?

Alt som trengst er et par linjer med kode for å lure WebRTC til å avsløre din IP adresse via kommunikasjon til en internett basert server, kjent som STUN (Session Traversal Utilities for NAT). STUN serveren muliggjør at datamaskiner og enheter på ditt interne nettverk kan finne ut deres offentlige IP (internett) adresser. VPN-er bruker også STUN servere til å oversette din interne nettverks adresse til en offentlig internettadresse, og vis versa. For å få til dette, inneholder STUN serveren en database med både din VPN-baserte internet (IP) adresse og din lokale interne IP adresse under tilkobling.

Denne lekkasjen har ingenting å gjøre med hvor sikker din VPN er, men har alt å gjøre med sårbarheten til WebRTC i seg selv, på innsiden av din nettleser. Når WebRTC i din nettleser aksepterer henvendelser fra en STUN server, sender den tilbake en respons til STUN serveren som viser både din private (internt nettverk) og offentlig (internett) IP adresse og andre data.

Resultatet av henvendelsene, som i utgangspunktet er brukerens IP adresse, kan da bli tilgjengelig via et lite program kalt JavaScript. Det eneste kravet for at dette skal fungere er at WebRTC støttes i nettleseren og i JavaScript programmet. Hvis WebRTC er aktivert i din nettleser, er det normalt at den aksepterer STUN henvendelser og sender en respons til STUN serveren.

Konklusjonen her er at ingen system er perfekt; av og til vil feil bli avdekket. Det er derfor viktig å bruke en respektert VPN tilbyder som proaktivt responderer til sårbarheter når de oppstår. Vær sikker på å teste din VPN for disse lekkasjene og ta stegene for å fikse dem.

Kom gjerne med innspill til hvordan denne artikkelen kan forbedres. Din tilbakemelding er viktig!