Online personvernguide for journalister 2025 - Vokt kildene

1. Introduksjon

Mange erfarne journalister, men ikke bare dem, har helt sikkert merket at vi plutselig igjen bombarderes fra alle kanter angående Watergate. Bøker som George Orwell's 1984 vises i bokhandler og en farefull eim mot ytringsfrihet og pressefriheten sprer seg sakte som en mørk sky over den vestlige hemisfære, og vekker gamle frykter.

Når en amerikansk president anklager en tidligere president for overvåkning, når han forhindrer sentrale amerikanske mediekanaler tilgang - som så langt alltid har blitt gitt, og tatt for gitt - til pressekonferanser som han holder, og når han ustanselig banker og anklager media for å være landets største fiende, så er det ikke overraskende at minner om president Nixon dukker opp med hver selvmedlidende tweet om SNL og at selv republikanske senatorer som John McCain utrykker frykt for fremtiden til demokratiet.

Og McCain er ikke alene. Mange journalister som jeg har snakket med nylig, utrykker bekymring for det som ligger foran for pressefriheten. I en tid hvor det er mulig å komme med følgende utsagnet - "Donadl Trump kontrollerer NSA" - og ikke være en løgner, så er hva som helst mulig. I tillegg til det faktum at nylige nyheter om CIA har lært oss at nesten alle krypteringssystemer kan bli kompromittert, dersom noen har utholdenheten til å cracke dem - og du er på vei til å forestille deg en totalt dystopisk verden, hvor du ikke kan bli for komfortabel når du ligger på sofaen din, foran din egen smart TV.

De gode nyhetene er at det uansett er mulig å gjøre det vanskelig for personer som prøver fange opp dine eposter, tekstmeldingene du sender eller dine telefonsamtaler. Du kan gjøre tiltak for å vanskeliggjøre jobben til de som prøver å avsløre dine kilder og informasjonen som blir gitt til deg. Selvsagt, graden av innsatsen du er forberedt på å ta for å beskytte ditt personvern, dine kilders anonymitet og din datas sikkerhet bør samsvare med sannsynligheten for en reel trussel, enten det er hacking eller spionasje.

“De gammeldagse løftene - Jeg vil ikke avsløre min kildes identitet eller gi fra meg mine notater - er tomme ord dersom du ikke tar steg for å beskytte din informasjon digitalt”, sier Barton Gellman i Washington Post, hvor hans kilde, tidligere NSA leverandør Edward Snowden, hjalp med å avdekke omfanget til NSA og britiske GCHQ sine operasjoner, til sin intervjuer Tony Loci.

Loci selv, som dekket det amerikanske rettssystemet for AP, The Washington Post og USA Today, og som selv ble holdt i forakt i retten for å ha nektet å identifisere kilder, ville sannsynligvis støtte det.

Så hva er det som må gjøres for å forsikre at en journalist sine kilder og data er sikre? Tipsene kan omtrent beskrives som følger:

- Sikre applikasjoner og funksjoner på enheter- Dette er kjent som å redusere “angrepsoverflaten”, dvs. begrense de installerte appene til minimum, kun installere fra pålitelige kilder, velge apper som krever minimale rettigheter, holde systemet fult patchet og oppdatert, og ha så mange sikkerhetskontroller (basert på nylige beste praksis) på enheten.

- Isolere dine enheter og/eller deres miljø- For eksempel, den fysiske isoleringen til en datamaskin med det formålet å sjekke filer, eller bruk av forhåndsbetalte mobile enheter.

- Oppføre seg varsomt i både den digitale og virkelige verden- Dette har mye å gjøre med sunn fornuft og litt mindre med programvare å gjøre: For eksempel, skriv aldri ned navnet til kilden, absolutt ikke på en app eller på et dokument som er lagret på din maskin - og absolutt ikke på noe som er lagret i skyen.

2. Kommunikasjon med din kilde og beskyttelse av den sensitive dataen

La oss starte med å liste hva du kan gjøre når det kommer til kommunikasjon med en kilde, og lagring av sensitiv informasjon innhentet av dem:

- Vær varsom for store navn: Anta at store selskapers krypteringssystemer og til og med store operativsystem (patentbeskyttet programvare) har bakdører som hemmelige tjenester i landet hvor de opprinner fra (vertfall i USA og Storbritannia) kan få tilgang på. Bruce Schneier, sikkerhetsekspert, forklarer det her.

- Alltid krypter alt: Sikkerhetseksperter bruker enkel matte for å komme med sitt argument: når du øker kostnaden for å dekryptere dine filer (for eksempel for etterretningsbyråer som NSA), så øker du automatisk innsatsgraden som brukes for å følge deg. Dersom du ikke er Chelsea Manning, Julian Assange, eller Edward Snowden og dersom du ikke var involvert i aktiv overvåkning omkring Trump Tower leiligheter, så kan de gi opp selv om din krypterte kommunikasjon var lagret. Og dersom noen bestemmer seg for å spore deg på tross av din innsats, så vil det være vanskeligere dersom du bruker en sterk kryptering som AES (Advanced Encryption Standard) og verktøy som PGP eller openVPN, som er de sterkeste krypteringsmetodene som er tilgjengelige (VPN er selv brukt av amerikanske myndigheter).

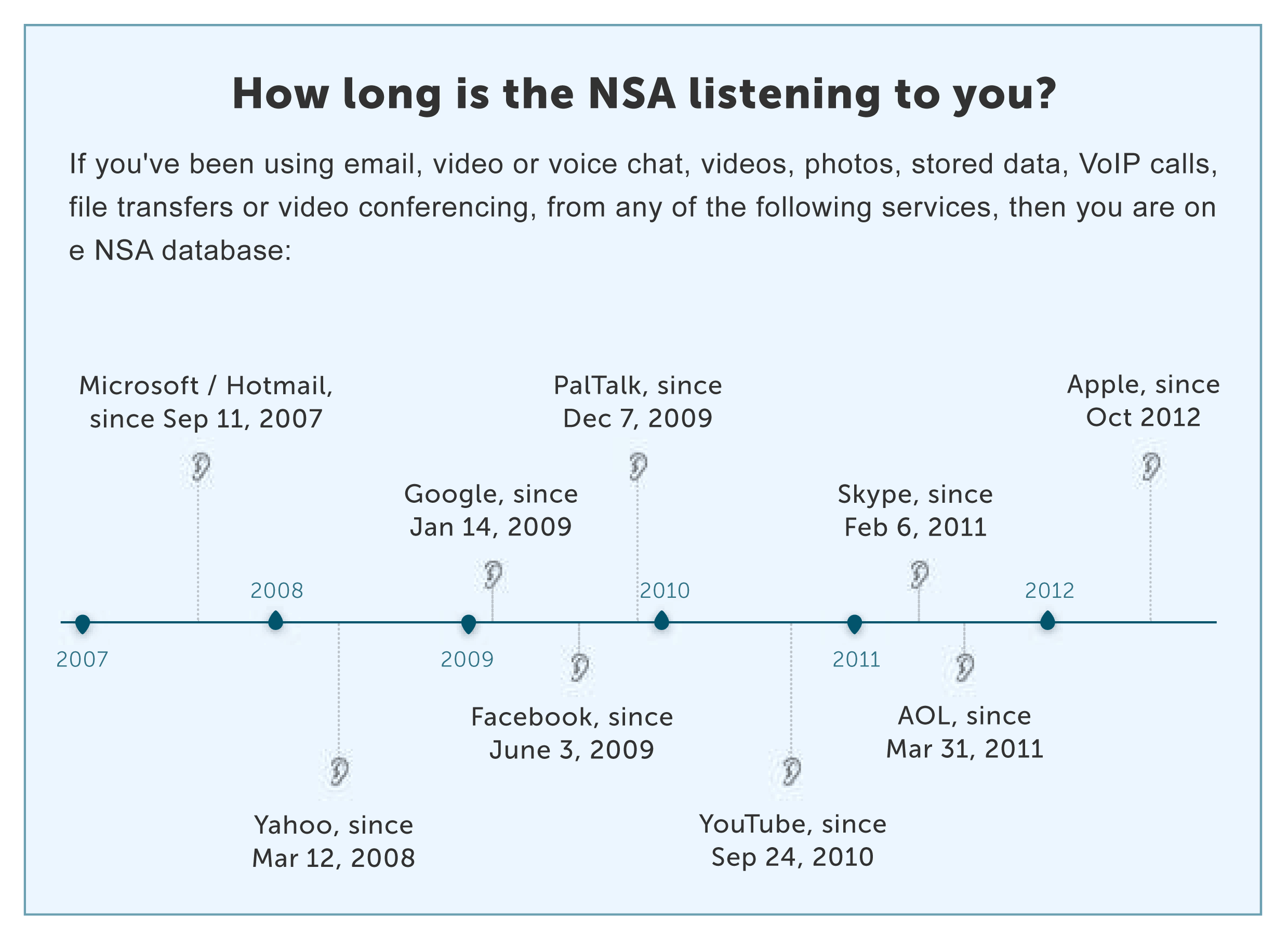

Men dersom du ønsker skuddsikker sikkerhet, så vil du behøve mer enn AES krypteringsmetoden. P.S. dersom du vil sjekke året din informasjon landet i NSA sine hender, så bare ta en kikk her. - Utfør full disk-kryptering: Dette gjøres kun i tilfelle noen får tak i din datamaskin eller telefon. Full disk-kryptering kan gjøres ved bruk av FileVault, VeraCrypt eller BitLocker. Ved å sette maskinen i “Sove” modus (istedet for å skru av eller bruke dvalemodus) kan tillate at en angriper kan forbigå denne beskyttelsen. Her gir, Mika Lee en komplett guide for å kryptere din laptop.

- Unngå å snakke med kilder på telefonen: Alle telefonselskaper lagrer data relatert til innringeren og mottakerens nummer, samt lokasjonen til enhetene ved tidspunktet hvor telefonsamtalen fant sted. I USA og flere andre land, så er de påkrevd ifølge loven å legge frem informasjon om registrerte telefonsamtaler som de har lagret. Hva kan gjøres? Du bør bruke en sikker telefontjeneste, som Signal appen - som ble testet flere ganger for sikkerheten - har. Selv om dette kan bety at både kilden og journalisten må laste ned appen, så tar hele prosessen bare noen få minutter. Her er en guide på hvordan den brukes. Og bare for å se, så kan du sjekke hvor mange av dine ikke-journalist venner som henger der.

Uansett hvilken måte du velger for å kommunisere med din kilde, ikke ta med din mobiltelefon til sensitive møter. Kjøp en kastbar enhet og finn en måte på å gi nummeret til kilden på forhånd. Kilden trenger også å ha en trygg enhet som kan kastes etter bruk. Myndighetene kan spore dine bevegelser gjennom cellulære nettverkssignaler og det er derfor anbefalt å gjøre det vanskeligere for dem å lokalisere deg tilbakevirkende på nøyaktig samme kafé hvor kilden satt. Dersom du mislykkes med å følge denne regelen, så er alt de lokale myndighetene behøver å gjøre å spørre (høflig og lovlig) for videoen som ble filmet av kaféens overvåkningskamera når møtet foregikk. - Velg sikre meldingstjenester: dine telefonsamtaler (cellulære og via fasttelefon) kan overvåkes av politimyndigheter og hver SMS er som et postkort - all tekst er synlig for de som klarer å fange dem opp. Derfor, bruk meldingstjenester som tillater sikker ende-til-ende samtale: Signal, som allerede har vært nevnt ovenfor. og Telegram, anses til å være de tryggeste (selv om Telegram amt WhatsApp sine webapps tidligere ble kompromittert og deretter fikset). I følge enkelte eksperter, så kan du også vurdere å bruke SMSSecure, Threema og til og med WhatsApp. Signal protokollen har faktisk blitt implementert på WhatsApp, Facebook Messenger, og Google Allo, som gjør samtaler via dem kryptert. Dog, ulikt fra Signal og WhatsApp, så krypterer ikke Google Allo og Facebook Messenger som standard, de informerer heller ikke brukere at samtaler er ukryptert - men tilbyr ende-til-ende kryptering i en valgfri modus. Du bør også huske på at Facebook Messenger og WhatsApp begge er eid av Facebook. Adium og Pidgin er de mest populære Mac og Windows direktemeldingstjeneste som støtter OTR (Off the Record) krypteringsprotokollen og Tor – den best krypterte nettleseren, som vi vil forklare mer om i detalj senere (se hvordan du kan aktivere Tor i Adium her og i Pidgin her).Naturligvis, så kan du også bruke Tor Messenger, som sannsynligvis er det tryggeste alternativet.To siste notater angående teksting: En cyberekspert jeg har diskutert dette med, sier at du også bør ha en arbeidshypotese om at tekst er kryptert, men det faktum at disse to spesifikke individene snakker, i dette øyeblikket, ikke nødvendigvis foregår ubemerket.Det andre er at du også bør huske å slette meldingene på din telefon (selv om dette ikke nødvendigvis er nok for å motstå en etterforskningssjekk), i tilfelle din enhet kommer i feil hender, for å unngå å avsløre dem.

- Ikke bruk organisatoriske chattetjenester: Slack, Campfire, Skype og Google Hangouts bør ikke brukes for private samtaler. De er enkle å bryte seg inn i og er utsatt for informasjonsplikt for bruk av domstoler eller for å løse juridiske problemstillinger på arbeidsplassen. Derfor så er det best å unngå dem, ikke bare når det kommer til samtaler med kilder, men også samtaler mellom kolleger, redaktører osv., når du trenger å videreføre informasjonen gitt av din kilde, hvor identiteten må holdes skjult. Mange populære VoIP tjenester som Jitsi har innebygde chattefunksjoner, og flere av dem er designet til å tilby de fleste av Skype sine funksjoner, som gjør dem til en flott erstatning.

- I ekstreme tilfeller, vurder å bruke en Blackphone: Denne telefonen, som strever for å tilby perfekt beskyttelse for nettsurfing, samtaler, tekstmeldinger og eposter, er sannsynligvis den beste erstatningen for en ordinær telefon dersom du er på vei til å styrte din regjering eller gjør deg klar til å publisere hemmelige militære filer. En skuddsikker vest kan også komme til nytte. Alternativt, prøve å klare deg uten en telefon, eller bruk en cellulær telefon RFID signal-blokkerende bag. Det er alltid en mulighet for at selv Blackphonen kan spores ved bruk av dens IMEI (mobilens ID).

- Beskytt dataen på din datamaskin: Det er svært enkelt å bryte ordinære passord, men det kan ta år å bryte en passfrase - dvs, tilfeldige kombinasjoner av ord. Vi anbefaler å prøve sikre passord administrasjonsverktøy som: LastPass, 1Password og KeePassX. Du vil kun behøve å huske et passord, i motsetning til alt for mange passord. Videre så er det viktig å ikke være avhengig av passordadministrasjonsverktøy når du anvender viktige tjenester som din epost. Bare sørg for å huske passordet. I et intervju til Alastair Reid i journalism.co.uk, Arjen Kamphuis, en informasjonssikkerhetsekspert, anbefalte at for krypterte harddisker, sikker epost og opplåsning av bærbare maskiner, så bør man velge et passord med over 20 tegn. Selvsagt, jo lengere passordet er, jo vanskeligere er det å cracke - men det er også vanskeligere å huske. Det er årsaken til at han anbefaler bruken av en passfrase. "Det kan være hva som helst, som et utdrag fra ditt favoritt dikt" sier Kamphuis, "kanskje en setning om noe du skrev når du var ni år gammel som ingen andre vil få greie på".

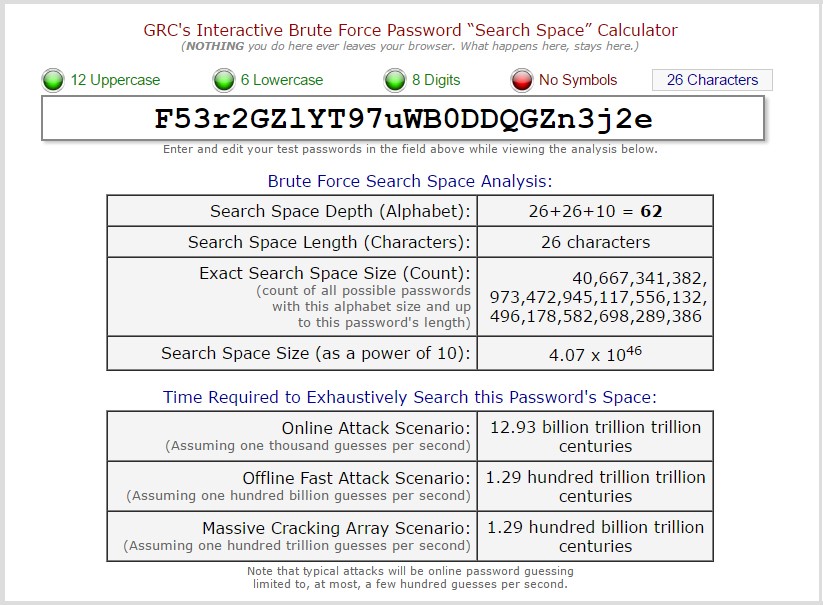

Reid rapporterer dette gjennom tankevekkende beregning, ved bruk av Gibson Research Corporation sin passordstyrke kalkulator: Et passord som "F53r2GZlYT97uWB0DDQGZn3j2e", fra en tilfeldig passord generator, virker svært sterkt, og det er det også. Det tar 1.29 hundre milliarder billioner århundre å gå igjennom alle kombinasjonene selv når programvaren foretar ett hundre billioner unike forsøk per sekund.

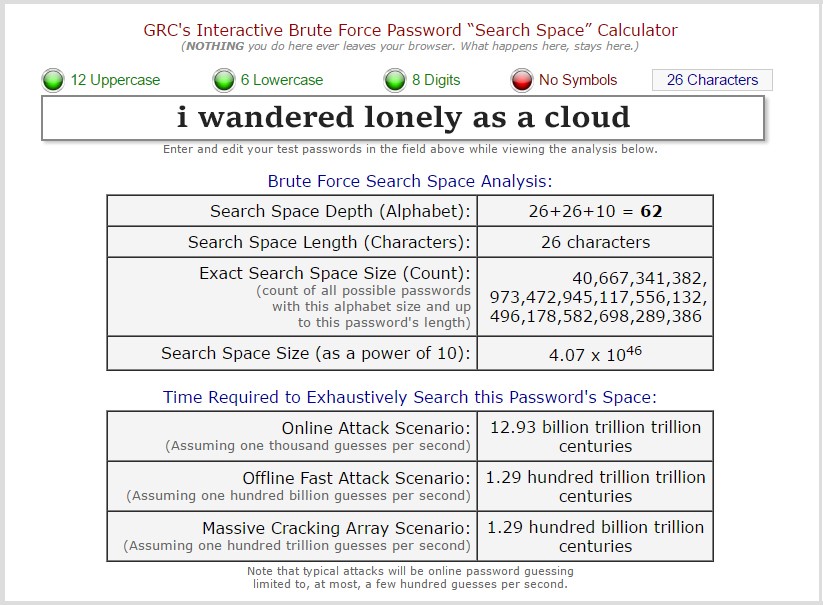

Skjermbilder fra GRC.com, som viser forskjellen på styrken mellom et passord og en passfraseFrasen: "Jeg vandret ensomt som en sky", bemerker han at er mye enklere å huske samt mye sikrere, det tar den samme programvaren 1.24 hundre billioner århundre å gå igjennom alle mulige kombinasjonene. Vel, da bør man nok gå for en passfrase.

Skjermbilder fra GRC.com, som viser forskjellen på styrken mellom et passord og en passfraseFrasen: "Jeg vandret ensomt som en sky", bemerker han at er mye enklere å huske samt mye sikrere, det tar den samme programvaren 1.24 hundre billioner århundre å gå igjennom alle mulige kombinasjonene. Vel, da bør man nok gå for en passfrase. - To-faktors autentisering er også en svært god idé. I en ordinær to-stadie autentisering, så logger du inn med ditt passord og mottar en sekundær kode, ofte via tekstmelding til din smarttelefon. Du kan bruke Yubikey, samt maskinvare brikker for å ytterligere sikre sensitive filer på din maskin. For mer informasjon, les de 7 gylne regler for passordsikkerhet..

- Fastsett en maskin for inspisering av mistenkelige filer/vedlegg: Den enkleste måten å spre malware og spyware på er gjennom installasjon via USB eller gjennom vedlegg og epost lenker. Det er derfor anbefalt at du bruker en air-gapped datamaskin for å undersøke disse truslene i karantene. Med denne maskinen, så kan du fritt bruke en USB og laste ned filer fra internett, men ikke overfør filene til din vanlige datamaskin eller bruk den USB pinnen igjen.

- Hvordan kjøpe din egen sikre maskin: Sikkerhetsekspert Arjen Kamphuis anbefaler innkjøp av en pre-2009 IBM ThinkPad X60 eller X61. Disse er de eneste bærbare maskinene som er moderne nok med moderne programvaresystemer, som tillater bytte av lavnivå programvare. Et annet punkt å vurdere er at du ikke bør kjøpe din maskin på nett, da den kan bli oppfanget under levering. Kamphuis anbefaler å kjøpe den fra en bruktbutikk for kontanter. Han påpeker også at du bør avskaffe all tilkoblingsbarhet: Fjern alle ethernet, modem, Wi-Fi eller Bluetooth muligheter. Personlig, så kjenner jeg sikkerhetseksperter som ikke ville stole på en slik maskin.

ThinkPad X60. Ikke kjøp den på nett - Opplæring av dine kilder: Det er mulig at det allerede er for sent når den originale og verdifulle informasjonen når deg. Din kilde kan ha gjort alle mulige feil, og lagt bak seg et spor av bevis. Men bak behovet for å sikre informasjonen når det er i dine hender, så bør du streve etter å opplære dine kilder hvordan de skjuler informasjonen, lagrer det sikkert og kommuniserer trygt via trygge enheter. De fleste personer har ingen anelse om hvordan de bør håndtere sensitiv informasjon og generelt hva de har med å gjøre når de tar kontakt med deg.

- Bruk et dedikert sikkert system for mottakelse av dokumenter: Bytt Dropbox eller google Drive og bruk noe som er mindre populært, men mer sikkert. For eksempel, så er, SecureDrop et dedikert system som lar deg motta filer fra anonyme kilder og trygt scanne og sjekke dem. Edward Snowden beskriver Dropbox som "fientlig mot personvern" og anbefalte Spideroak istedet. OnionShare er en annen gratistjeneste som tillater overføring av filer enkelt og anonymt.

- Ikke behold notater: ikke på en bærbar maskin, kalendere eller kontaktlister på din telefon eller datamaskin eller i skyen - ikke hold en liste over dine kilders navn, initialer, telefonnummer, epost eller brukernavn i meldingstjenester. Ikke behold notater.

- Visuell sporing: På veien til sensitive møter, unngå bruk av offentlig transport og informer din kilde om å gjøre det samme. Du bør også unngå møteplasser som moderne kjøpesentre, hvor det er overvåkningskameraer over alt.

- Unngå sosial media: Enkelte personer foretrekker radikal anonymitet. Dersom du av en eller annen grunn trenger å fullstendig forsvinne uten å legge igjen en full profil på sosial media, så slett dine kontoer totalt. Det er forskjellig fra å 'deaktivere' dem, da det er en tilstand hvor informasjon fortsatt er lagret og kan reaktiveres.

- Bli venner med hackere: Dette vil hjelpe deg å unngå feil, spare tid og hodepiner og hjelpe deg med å holde deg oppdatert med den teknologiske kapprustningen.

- Betalingsmetode: Betal for alt med kontanter, vurder bruk av Bitcoin - kjøp dem anonymt (bruk denne Business Insider guiden for det formålet) – og, dersom du har noen som er villig å akseptere dem i andre enden av transaksjonen, bruk Darkcoin. Forhåndsbetalt kredittkort fra en nettbutikk er også en mulighet.

- Noter smart: Dersom du skrev ned informasjon på et papir, som de pleide å kalle et notat i den Prekambriumske verden, makuler den. Og ikke glem den krøllete du har i bunnen av lomma. Ja, ved siden av den tyggegummien.

3. Hvordan bli anonym på nett

Bortsett fra sikring av kommunikasjonen med din kilde, og beskytter mulige brudd av sensitiv data du får tak i, så du bør også unngå å bli sporet når du surfer. Nettvaner kan avsløre eller gi hint mot hvilken sak du jobber med, eller verre, hint eller avsløring av identiteten til din kilde. Her er de gylne reglene for trygg nettsurfing og deretter, i neste kapittel, for sikring av din epostkonto:

- Privat surfemodus: Det er to grunnleggende måter å opprettholde anonymitet når du surfer på nettet. Den første, mest grunnleggende og populære men utilstrekkelige måten er å surfe i privat modus, et valg som de fleste nettlesere tillater. Din nettleser historikk vil ikke bli lagret, og grunnleggende sporingsteknologi, som annonsører bruker, som HTTP cookies, vil forhindres i å skape din detaljerte profil. Men dette er mer beleilig enn trygt: Det skjuler forsåvidt bare nettleser historikken din fra familiemedlemmer som kan få tilgang på din datamaskin. Din IP adresse kan fortsatt overvåkes og informasjon i henhold til sidene du besøkte kan fortsatt sees av din ISP.

- Bruk alternative nettlesere: nettlesere som Dooble, Comodo Dragon eller SRWare Iron, som fokuserer på personvern, har begrenset evne. Du kan oppnå en lignende grad av personvern tilbudt av disse nettleserne ved å enkelt slette cookies - biter av koder som har blitt nedlastet til ditt system av nettsider du besøker, som overvåker din aktivitet og noen ganger til og med holder øye med hva slags innhold du bruker. En annen måte å være anonym er ved å nøytralisere din nettleser sine lokasjonsinnstillinger, og installere ulike funksjoner som har som mål å oppnå anonymitet. For å sjekke om du deaktiverte alle cookies, så kan du bruke appen CCleaner, som også håndterer Flash cookies, men ingen av disse nettleserne er fullstendig kryptert. Den eneste standardnettleseren som sørger for totalt personvern er Tor browser. Tor er stygg og treg, men vil beskytte deg og dine kilder. Den neste seksjonen vil gi mer detaljert informasjon.

- TOR: Denne "beryktede" nettleseren, som ble utviklet av den amerikanske marinen, lar deg operer i et skjult nettverk, utføre privat kommunikasjon og sette opp nettsider anonymt. Tors nettleser, som kan lastes ned på Torproject.org, gjør det svært vanskelig å overvåke dine aktiviteter på nettet, eller for myndighetene eller din ISP å finne ut av din lokasjon. Den eneste ulempen er at det til tider er tregt, litt tungvint - men det er kun fordi Tor router deg gjennom tre tilfeldige krypterte reléer rundt om i verden, før du lander på din destinasjonsside. Du bør også huske på at dine naboer kan være lysskye individer.

En annen mulighet relatert til Tor er å laste ned Whonix, et sikkert operativsystem som er fokusert på personvern. Det fungerer som en tilgangsport til Tor, og tillater kun tilkobler med Tor siden og brukere. Men det mest populære Tor OSet er Tails (The Amnesiac Incognito Live System). Tails kan bootes fra USB pinne eller DVD, og det anonymiserer all informasjon. Edward Snowden er ansett som en fan av denne programvaren. Qubes er et annet OS som støtter Whonix og er anbefalt av Snowden. - Alternative søkemotorer: Google, den mest populære søkemotoren, lagrer din søkehistorikk for å optimalisere resultatene. For å stoppe denne tilpasningen så kan du trykke på: Search Tools > All Results > Verbatim. Eller så kan du logge inn på din Google konto på www.google.com/history for å finne en liste over dine tidligere søk og velg elementene som du ønsker å fjerne ved å trykke på 'Remove Items' knappen.

DuckDuckGo. En søkemotor som ikke lagrer din infoMen for å unngå å bli fullstendig overvåket, så er det anbefalt å bruke en søkemotor som DuckDuckGo. Dersom du finner det vanskelig å gi opp Google, last ned Searchlinkfix for å vertfall komme unna URL Trackere.

- Direkte behandling av "kortsiktig" datamaskin minne: En annen måte å nøytralisere valg for overvåkning av din surfing er ved å slette DNS (domain name system) cache. Sletting gjøres ved bruk av enkle kommandoer i operativsystemet. Omstart av routeren - som noen ganger har en DNS cache - eller omstart av datamaskinen, kan også omstarte begge deres respektive DNS cacher, dersom routeren har en.

- Prøv å unngå HTML nettlagring: Nettlagring er bygd inn i HTML5, og i motsetning til cookies, så er den lagrede informasjonen umulig å overvåke eller selektivt fjerne. Nettlagring er aktivert som standard, så dersom du bruker Internet Explorer eller Firefox, så behøver du bare å skru det av. Du kan også bruke tillegget for Chrome for å fjerne den lagrede informasjonen automatisk.

- Bruk en VPN: Som jeg nevnte tidligere, så kan din ISP overvåke sidene du surfer på og hvem som helst som ønsker å tyvlytte på deg, kan også oppfange din kommunikasjon. For å beskytte all innkommende og utgående kommunikasjon, så er det er viktig å bruke en VPN (For en fullstendig forklaring, trykk her).VPN krypterer all din kommunikasjon, slik at selv ISP eller hemmelige tjenester, eller bare hackere som henger på din favoritt kafé sin Wi-Fi, ikke får muligheten til å finne ut av hvem du har sendt epost til, hvilken tjeneste du har brukt, osv.Bruk av VPN er svært vanlig blant personer som, for eksempel, ønsker å se den fullstendige Netflix filmkatalogen utenfor USA, men ikke alle VPN passer for journalister. En VPN for journalister vil ikke nødvendigvis være den raskeste eller ha den beste støtten, men den må ikke beholde VPN logger - det betyr at den ikke kan avgjøre hvem du er, hvilke sider du har besøkt, osv. En trygg VPN er nødt til å være levert av et selskap som ikke er lokalisert i en av de "14 Eyes" landene, hvor etteretningsnettverk har tillatelse til å samle og dele informasjon med hverandre, først og fremst, i USA. Så VPN selskaper lokalisert i den tidligere Sovjetunionen har en fordel. Deres domstoler deler ikke lett ut ordre for å utgi informasjon samlet av lokale selskaper, enten det gjelder deres egne statsborgere eller utenlandske statsborgere. Her finner du en liste på 5 VPN tjenester som skiller seg ut angående personvern og alle er lokalisert utenfor "14 Eyes" landene. Forresten, selv om myndighetene er på jakt etter trafikk som er beskyttet av en VPN, så kan du fortsatt bruke stealth VPN som TorGuard, for å konfrontere utfordringen, enten det er aktiv sensor fra myndighetene, eller om det kun er spionasje du har med å gjøre. Tor og VPN gir deg den perfekte beskyttelsen når noen forsøker å få tak i din nettleser historikk for å profilere deg.

- Reparer DNS lekkasjer: Bruk av en VPN bør ikke beskytte deg fullstendig, siden DNS trafikken kan gi hint av din identitet. DNSLeakTest.com vil la deg oppdage slike lekkasjer. Dersom testen viser at DNS er en del av din VPN, så kan du slappe av, men dersom det viser at DNS-en er på din ISP, så er du ikke anonymisert. I dette tilfellet, så kan du sjekke ut hva du kan gjøre her.

- Virtuelle maskiner: Dette smarte lille trikset er faktisk en sekundær (virtuell) datamaskin, som opererer som en app i ditt operativsystem. Du kan laste ned filer eller åpne lenker på en lignende måte som den isolerte datamaskinen jeg anbefalte tidligere, slik at din datamaskin er mindre utsatt for malware eller spyware av alle slag. Virtualisering programvare, som VirtualBox bør åpnes ved bruk av et sikkert operativsystem. Filnedlastning gjøres med den virtuelle maskinen med internett tilkoblingen skrudd av. Etter bruk av filen, så må du slette den - og avhengig av din motstander, muligens slette det sammen med maskinen.

HMA proxy server. Jeg vil gjemme din, dersom du gjemmer min - Proxy server: Når det gjelder virtuelle maskiner, så beveger aktiviteten seg over fra et "område" og holder deg trygg fra spionasje og andre angrep. Faktisk, så erstatter proxyserverne din IP adresse med deres, som kan villede personer til å tro at du er i et annet land, for eksempel. HideMyAss.com/proxy, Psiphon (open source) og JonDonym tilbyr alle en lignende tjeneste. Enkelte eksperter sier at disse bør brukes med en VPN og/eller Tor for høyere sikkerhetsnivåer. Men enkelte eksperter jeg har snakket med hevder at dersom du bruker Tor, så er du uansett så sikker som du behøver å være.

- Tre flere typer tillegg som kan øke ditt sikkerhetsnivå: For å bekrefte at internettprotokollen hvor du opererer er https sikret, så kan du installere et tillegg kalt HTTPS Everywhere, lagt av Electronic Frontier Foundation's (EFF), en av organisasjonene som støtter Tor prosjektet. Disse tilleggene er anbefalt av mange cybereksperter. Det vil forsikre at nettsider du besøker bruker den sikre protokollen, som definitivt ikke er en forsikringspolise mot noe som helst, men bedre enn en ukryptert protokoll.

En sekundær type av tillegg som kontrollerer dataen som javaScript gir til nettsider (for å forbedre din surfeopplevelse). To populære muligheter her er ScriptSafe og NoScript. Et annet tillegg er Ghostery nettleseren. Dette tillegget vil avsløre hvem som følger deg blant 2000 selskaper, og vil la deg blokkere uønskede selskaper. Det er bra, men du vil sannsynligvis ikke blokkere NSA med denne metoden. Privacy badger, et av EFF, sine prosjekter, fungerer også lignende måte.

4. Sikring av din epost

Hvordan bør du beskytte din epost? Problemet med å opprettholde konfidensialiteten på eposter er enda vanskeligere: Google og Microsoft vil mest sannsynlig bare gi fra seg dine eposter til myndighetene når de får beskjed av myndigheter om å gjøre det. Hva bør du gjøre?

- Trygge tillegg: Den enkleste løsningen, dersom du bruker vanlig webmail tjenester som Yahoo og Google, er å installere en nettleser plugin kalt Mailvelope, og sørge for at mottakeren også installerer det. Dette tillegget krypterer (og dekrypterer) eposten. Et lignende, men begrenset tillegg for Gmail kalt SecureGmail vil utføre en tilsvarende jobb. Eposter som går gjennom dette tillegget er krypter, og kan ikke dekrypteres av Google. En annen mulighet er “Encrypted Communication”, som er et enkelt å bruke Firefox tillegg. For det så vil du behøve et passord som mottakeren har tilgang på - men husk å aldri overfør passordet via epost.

- Sikre epost leverandører: Hushmail er et eksempel på en eposttjeneste som tilbyr bedre sikkerhet en de mer vanlige nettverkene du bruker, men det kan bli tvunget til å overrekke eposter til amerikanske myndigheter ved en rettskjennelse og de logger IP adresser. En annen eposttjeneeste med lignende funksjoner og sikkerhetsnivåer er Kolab Now, som lagrer data eksklusivt i Sveits.

- Kastbare epost adresser (DEA): Dette er en epost skapt ad hoc for et spesifikt formål, som er fullstendig anonymt og slettes umiddelbart etter bruk. Denne løsningen, vanligvis brukt ved registrering for forskjellige tjenester for å unngå spam, det er også en flott løsning for å opprettholde anonymitet. Dog så ville jeg ikke anbefalt journalister å kommunisere med deres kilder siden sikkerhet ikke er deres sterkeste egenskap. Det er massevis av temporære eposter, men den britiske The Guardian, for eksempel, anbefalte Guerrilla Mail og Mailinator.Bruk av Guerrilla Mail i Tor nettleseren sørger for at ikke en gang dem kan koble til din IP med din epost adresse. Likeså, dersom du bruker programvare for kryptering av epost, som for eksempel GnuPG, på Tor, så er du klar og sikret. Så la oss snakke litt om epost kryptering.

- Kryptering av din epost: Wired fikk denne anbefalelsen fra Micah Lee, en teknolog fokusert på personvern som jobbet med EFF og First Look Media (her er et intervju Lee holdt med Edward Snowden): Kryptering av beskjeder med webmail kan være vanskelig. Det krever ofte at brukeren kopierer og limer inn beskjeder i tekstvinduer og deretter bruke PGP for å røre og tilbakerøre dem (PGP - Pretty Good Privacy - er et krypteringsprogram som tilbyr kryptografisk personvern og autentisering for data kommunikasjon). Det er årsaken til at Lee foreslår et annerledes epost oppsett, ved bruk av en personverns-fokusert epost host som Riseup.net, Mozilla email app Thunderbird, krypterings pluginen Enigmail, og en annen plugin kalt TorBirdyså mistet nesten Greenwald NSA saken siden han til å begynne med ignorerte Snowden sine instruksjoner angående epost kryptering. Med andre ord, dersom du ønsker en sak som vil gå ned i historien så gir det mening å være sikker. Kamphuis er enig i at man kan stole på PGP. Som han og Reid forklarer, med PGP kryptering, så har du en offentlig nøkkel, likt som ditt offentlige telefonnummer, og en privat nøkkel. Den offentlige nøkkelen kan vises på Twitter biografier, visittkort, nettsider og hvor som helst hvor ditt arbeid publiseres, men den private nøkkelen må lagres trygt, akkurat som ved annen sensitiv informasjon. Så, når en kilde ønsker å sende informasjon, så vil de bruke din offentlige nøkkel for å kryptere sin epost, som kun din private nøkkel kan låse opp. Kamphuis anbefaler GNU Privacy Guard, en open-source versjon av PGP, som er enkel å sette opp og har et aktivt støttesamfunn. For kryptering av filer, data og harddisker, så anbefalte han å konsultere hans gratis eBook, “Information security for journalists”, publisert med Silkie Carlo og utgitt gjennom CIJ, som fullstendig forklarer prosessen. Dersom du prøver å kryptere selve beskjeden uavhengig av din epostleverandør sin identitet, så er bruk av zip med passord en god idé, og 7ZIP er et anbefalt verktøy for å gjennomføre det.

- Ja, jeg vet at dette er tilbake til grunnleggende epostsikkerhet: men vennligst prøv å unngå phising. Hold øye med "fra" feltet i din epost og se etter feilstavelser, noen kan prøve late som de er noen du kjenner. Og et siste ord angående epost kryptering: En av de ekte problemene å huske på er at selv etter kryptering, så er ikke alt kryptert. Epost adressene til sender og mottaker, emnefeltet og tiden og datoen når eposten ble sendt, er synlig for alle. Tillegg og selve beskjeden er de eneste dataen som er kryptert.

5. Siste ord

Dette er muligens de mest radikale rådene jeg gikk igjennom når jeg forberedte denne eBoken.

Som Micah Lee beskrev det når han ble intervjuet angående personvern på WIRED:

"Dersom din datamaskin blir hacket, så er det game over. Å skape en virtuell sandbox rundt din online kommunikasjon er en god måte å holde resten av systemet ditt beskyttet. Tor er kjempebra og kan gjøre deg anonym. Men dersom endepunktet ditt blir kompromittert, så blir også din anonymitet kompromittert. Dersom du virkelig behøver å være anonym, så må du også være veldig sikker".

Og journalist Tony Loci legger inn enda hardere ord i an artikkel publisert i en eBook angående fremtiden av forskende journalistikk på tvers av grenser for Nieman stiftelsen på Harvard: "Enkelte journalister, dataloger og personverns tilhengere er så urolige at de anbefaler reportere å gå tilbake til gammeldags stil... og stole på intervjuer i person og vanlig post".

Jeg håper at jeg har hjulpet personer i bransjen, og andre med å samle informasjon som vil oppklare hva som trengs og hva som kan gjøres for å sørge for at du og din kildes sikkerhet opprettholdes i disse hektiske tidene.

6. Liste over kilder for denne eBoken

- Sikkerhet for journalister: Hvordan holde dine kilder og din informasjon trygg

http://www.ire.org/blog/car-conference-blog/2016/03/12/security-journalists-how-keep-your-sources-and-you/ - Sikring av data, kilder og deg selv

http://www.ire.org/blog/car-conference-blog/2017/03/05/securing-data-sources-and-yourself/ - Overvåkning og sikkerhet: Gjør reportere og nyhetsorganisasjoner nok for å beskytte kilder?

http://niemanreports.org/articles/surveillance-and-security/ - Muckraking går globalt: Fremtiden av forskende journalistikk på tvers av grenser

http://niemanreports.org/books/muckraking-goes-global-the-future-of-cross-border-investigative-journalism/ - Den ultimate guiden for personvern på nett

https://www.vpnmentor.com/blog/ultimate-guide-online-privacy/ - Hva er en DNS cache?

https://www.lifewire.com/what-is-a-dns-cache-817514 - Hvordan anonymisere alt du gjør på nett

https://www.wired.com/2014/06/be-anonymous-online/ - 19 måter å holde deg anonym og beskytte ditt personvern på nett

https://www.extremetech.com/internet/180485-the-ultimate-guide-to-staying-anonymous-and-protecting-your-privacy-online - Edward Snowden forklarer hvordan du kan gjenvinne ditt personvern

https://www.extremetech.com/internet/180485-the-ultimate-guide-to-staying-anonymous-and-protecting-your-privacy-online - Informasjonssikkerhet for journalister: holde deg sikker på nett

https://www.journalism.co.uk/news/information-security-for-journalists-/s2/a562525/ - NSA er målrettet mot de personverns-bevisste

http://files.gendo.nl/presentaties/CIJ_Infosec&countersurv_4-07-2014.pdf - Obamas justisdepartement anklager formelt journalist i lekkasjesak i å ha begått forbrytelser

https://www.theguardian.com/commentisfree/2013/may/20/obama-doj-james-rosen-criminality - Dine WhatsApp hemmeligheter er trygge nå. Men storebror holder fortsatt øye med deg...

https://www.theguardian.com/commentisfree/2016/apr/10/whatsapp-encryption-billion-users-data-security - Obama forfølger lekkere sender advarsel til varslere

http://www.bloomberg.com/news/2012-10-18/obama-pursuing-leakers-sends-warning-to-whistle-blowers.html - 6 krypteringsfeil som fører til databrudd

https://www.crypteron.com/blog/the-real-problem-with-encryption/?gclid=Cj0KEQiA9P7FBRCtoO33_LGUtPQBEiQAU_tBgDgBzD9wIXv94vwhj3qwhc6ewEYY

eyjIeiXtMQiwF3caAsFn8P8HAQ

Du kan hjelpe andre! Klikk for å dele på Facebook eller Tweet!

Kom gjerne med innspill til hvordan denne artikkelen kan forbedres. Din tilbakemelding er viktig!